L'idée du stockage dans le cloud. Informatique en ligne. Base de données Internet, serveur de sauvegarde. Équipement de programmation. Accès limité, contrôle d'accès, paramètres de confidentialité. Vecteur Image Vectorielle Stock - Alamy

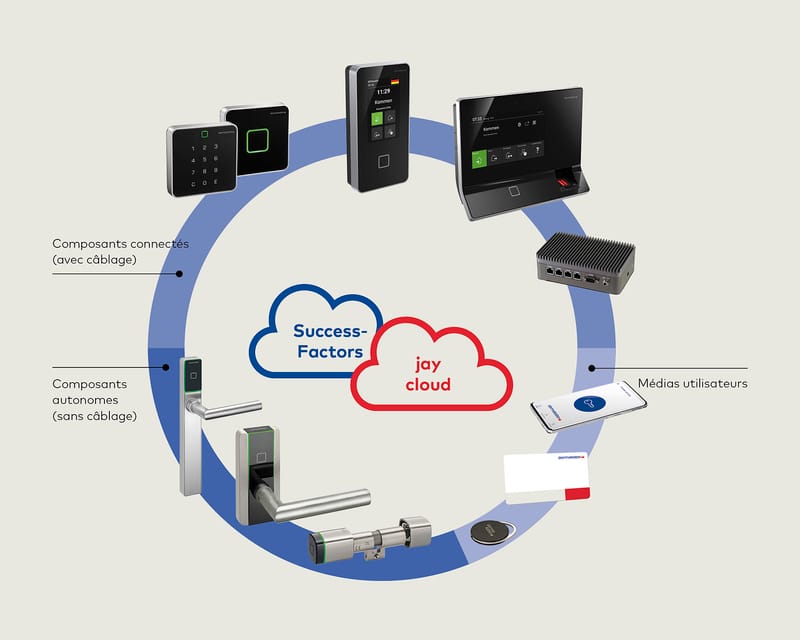

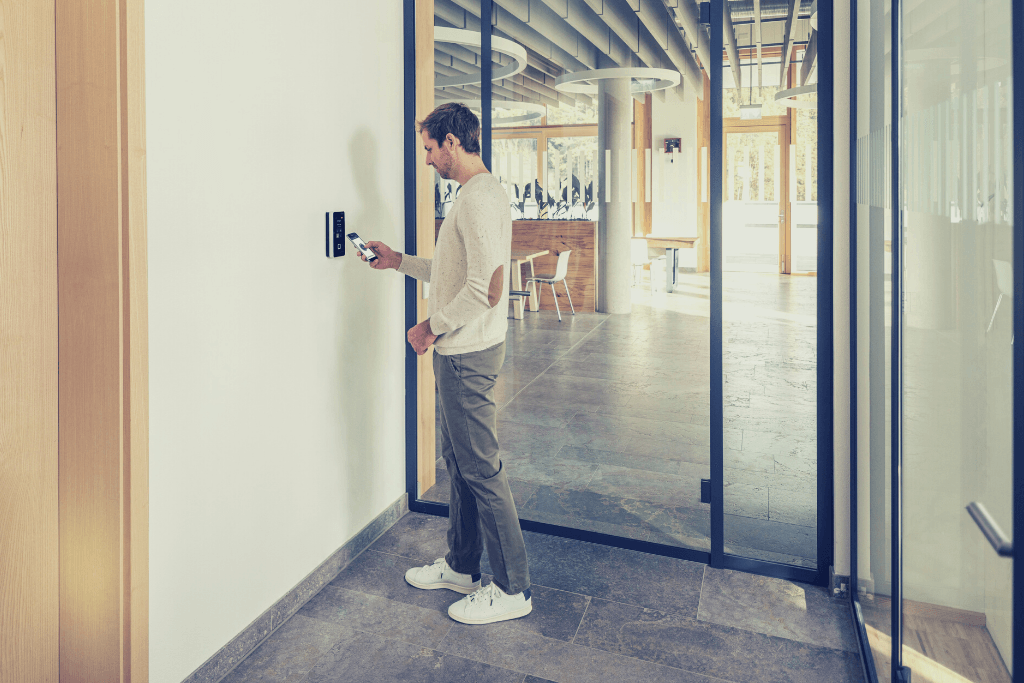

Les portes de contrôle d'accès 1-2 Temps de présence d'empreintes digitales avec lecteur RFID, batterie de secours, multilingue PC ou logiciel de Cloud Computing - Chine Contrôle d'accès RFID, porte le contrôle